【天问】新增Log4j2(CVE-2021-44228)漏洞纯离线一键排查解决方案

/ / 点击 / 阅读耗时 8 分钟2021年12月13日,天问平台新增推出了log4j2远程代码执行漏洞(CVE-2021-44228)纯离线检测工具:“天蚕3.0-log4j2漏洞离线专查版”。该专查工具所有分析检测过程全部在被测主机上离线完成,不需要将任何信息回传服务器,解决了敏感信息泄露的担忧。

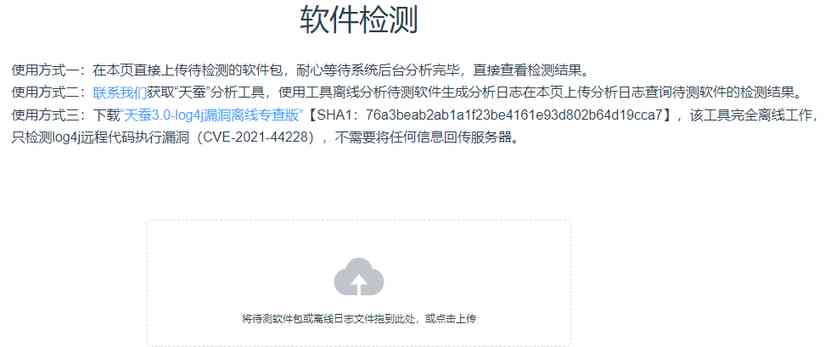

下载方式:访问天问平台(https://tianwen.qianxin.com),点击右上角登录平台,未注册账号的用户利用邀请码“66f6c4d2838cf5eb0b73ef58e1836cc6”注册平台账号,登录之后点击“软件测试”功能菜单,即可下载离线专查工具。

2021年12月10日,奇安信天问平台推出业界首个Apache Log4j2远程代码执行漏洞(CVE-2021-44228)的一键排查解决方案,支持在线和离线两种检测模式,帮助广大用户快速判断自身在用软件系统是否受该漏洞影响。

漏洞描述

Apache Log4j是Apache的一个开源项目,Apache log4j2是Log4j的升级版本,用户可以控制日志信息输送的目的地为控制台、文件、GUI 组件等,通过定义每一条日志信息的级别,能够更加细致地控制日志的生成过程。

Log4j2中存在JNDI注入漏洞,当程序将用户输入的数据进行日志记录时,即可触发此漏洞,成功利用此漏洞可以在目标服务器上执行任意代码。该漏洞影响 Apache Struts、Apache Solr、Apache Druid、Apache Filnk等众多组件,漏洞影响面大,危害性高,建议客户尽快自查在用软件系统是否受影响,采取措施防护此漏洞。

影响范围

Log4j 2.x <= 2.15.0-rc1

修复方案

请联系厂商获取修复后的官方版本:https://github.com/apache/logging-log4j2

如何利用天问进行排查

奇安信天问软件供应链安全分析系统是奇安信技术研究院自研的,集二进制软件分析、软件空间测绘、软件生态监测于一体的软件供应链安全分析系统。天问系统拥有总量超过2000万的软件空间测绘数据库,支持静态依赖、动态依赖、释放生成等数千万依赖关系;支持PE、ELF、JAR等十余种主流二进制格式文件的软件成分分析;广泛支持桌面软件、系统软件、安卓APP、安卓ROM镜像、PyPI包、NodeJS包等不同类型软件的软件空间测绘;支持Windows、Linux、Android等主流系统平台的软件供应链安全分析。

目前,奇安信天问软件供应链安全分析系统已全面支持Apache Log4j2任意代码执行漏洞的检测。不同于其他通过网络扫描进行log4j2漏洞检测的工具,天问平台通过扫描待测软件的可执行代码,利用二进制程序分析技术,识别程序中是否使用了log4j2组件,或者是包含了log4j2相关的代码,若发现程序中存在log4j2组件,则进一步通过代码特征匹配技术,识别其中log4j2组件的具体版本,再结合软件漏洞知识库,判断该log4j2组件是否受远程代码执行漏洞(CVE-2021-44228)的影响。因此,天问平台的检测结果更可靠,也没有远程探测可能导致的实际触发漏洞的风险。

对于在线检测,用户可以访问天问平台(https://tianwen.qianxin.com),点击右上角登录平台,未注册账号的用户利用邀请码“66f6c4d2838cf5eb0b73ef58e1836cc6”注册平台账号,登录之后点击“软件测试”功能菜单,将待测软件打包上传到天问平台,耐心等待平台分析完毕,即可查看详细的检测结果,检查待测软件是否受漏洞影响。

此外,对于有需要的用户,天问平台还提供离线分析工具,可以使用工具离线分析待测软件生成分析日志,然后将分析日志上传到天问平台查询待测软件的检测结果。