【天穹】0day来袭,天穹助力守护

/ / 点击 / 阅读耗时 14 分钟2023年3月8日,奇安信天穹沙箱分析系统更新推出CVE-2023-21716 RTF文档漏洞利用检测功能,该功能可帮助广大用户快速判断RTF文档中是否包含漏洞利用代码。具体检测方式参见“如何利用天穹沙箱进行检测”章节。

一、时间线

2023年02月15日,监测到微软发布二月安全更新,其中包含 Microsoft Word远程代码执行漏洞 (CVE-2023-21716)。

2023年03月07日,该漏洞POC在互联网上披露,天穹沙箱支持静态规则检出。

2023年03月08日,天穹沙箱支持动态行为检出。

二、漏洞描述

微软Office Word(Winword/wwlib)中解析RTF文档逻辑处理不当,导致的整数溢出进而演变为内存破坏漏洞,该漏洞允许攻击者通过让受害者打开一个恶意RTF文档方式,以受害者权限执行任意代码。攻击者能够以多种方式提供此有效载荷,例如作为钓鱼邮件的附件。

三、影响版本

- SharePoint Server Subscription Edition Language Pack

- Microsoft 365 Apps for Enterprise for 32-bit Systems

- Microsoft Office LTSC 2021 for 64-bit editions

- Microsoft SharePoint Server Subscription Edition

- Microsoft Office LTSC 2021 for 32-bit editions

- Microsoft Office LTSC for Mac 2021

- Microsoft Word 2013 Service Pack 1 (64-bit editions)

- Microsoft Word 2013 RT Service Pack 1

- Microsoft Word 2013 Service Pack 1 (32-bit editions)

- Microsoft SharePoint Foundation 2013 Service Pack 1

- Microsoft Office Web Apps Server 2013 Service Pack 1

- Microsoft Word 2016 (32-bit edition)

- Microsoft Word 2016 (64-bit edition)

- Microsoft SharePoint Server 2019

- Microsoft SharePoint Enterprise Server 2013 Service Pack 1

- Microsoft SharePoint Enterprise Server 2016

- Microsoft 365 Apps for Enterprise for 64-bit Systems

- Microsoft Office 2019 for Mac

- Microsoft Office Online Server

详情可查阅奇安信CERT发布的Microsoft Word 远程代码执行漏洞安全风险通告

四、天穹沙箱检测效果

天穹沙箱支持静态和动态检出漏洞利用行为,在样本分析结果报告中可查看CVE-2023-21716漏洞利用检出效果。静态规则检出效果如图1所示。

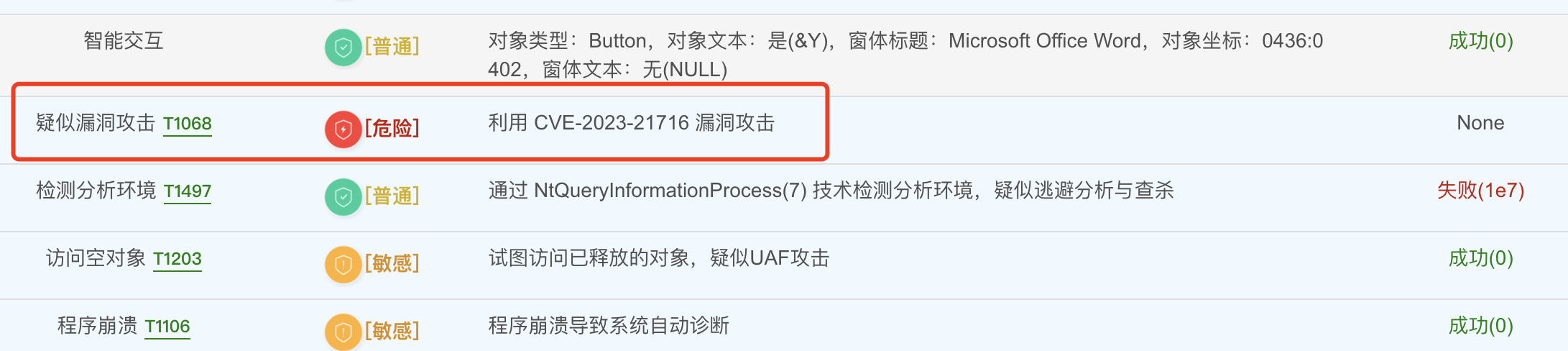

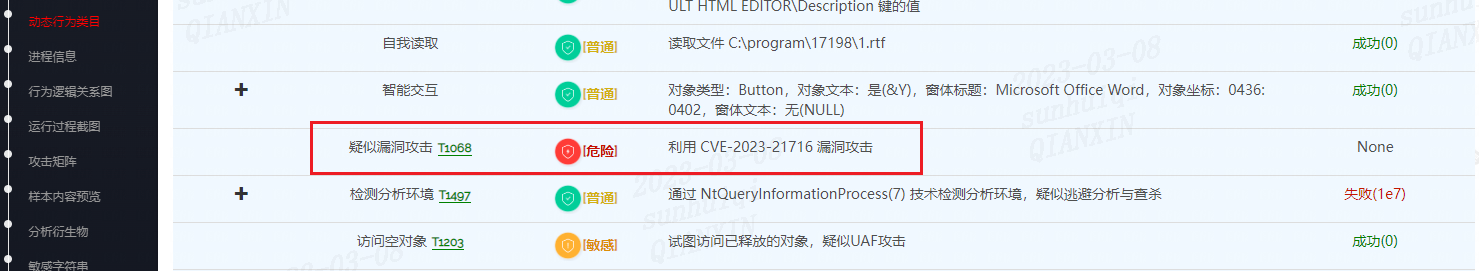

动态行为检出效果如图2所示。

五、如何利用天穹沙箱进行检测

奇安信天穹沙箱分析系统是一款基于硬件虚拟化、软件动态分析、控制流完整性分析等技术方法研制的恶意软件分析平台,是面向软件行为动态分析的沙箱系统。天穹沙箱环境丰富,支持模拟14种CPU架构的虚拟机,分析环境数量50+,全面覆盖PC、服务器、智能终端、IoT设备的主流设备架构形态。在宿主机方面,除了Intel/AMD的x86架构CPU和CentOS操作系统之外,天穹沙箱支持海光、飞腾、鲲鹏等x86、ARM架构国产CPU和银河麒麟、中科方德等信创操作系统。

天穹沙箱Web访问入口:https://sandbox.qianxin-inc.cn

1、登录天穹沙箱系统

1)打开Web浏览器,在地址栏中输入https://sandbox.qianxin-inc.cn并回车;

2) 在系统登录页面点击“企业域账号登录”,使用个人域账号或奇安信ID扫描页面二维码进行登录。如图3所示。

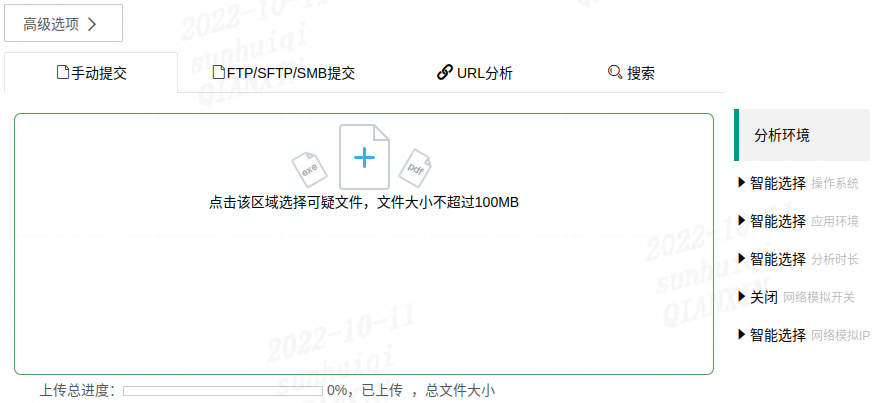

3)登录成功后,系统自动转到样本提交界面。如图4所示。

◎注意:需要通过公司内网或VPN访问天穹沙箱系统。

2、提交样本进行分析

1)点击样本选择框,选择需要上传分析的样本。此时,系统将根据样本类型智能选择分析环境,包括操作系统、应用环境、分析时长等配置,自动开始分析过程。

2)(可选)用户也可自行选择分析环境,点击“高级选项”按钮,手动设置分析参数,包括分析系统、环境类型、分析时间等,点击“确认选择”按钮。设置好分析环境后,再点击样本选择框上传样本,此时系统将使用用户配置的环境参数对样本进行动态分析。如图5所示。

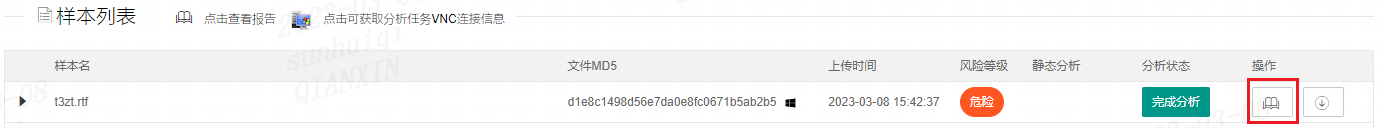

3)样本提交后系统自动转到“任务列表”标签页,在样本列表中可看到用户提交的样本分析状态。当对应样本记录行的分析状态更新为“完成分析”后,点击操作列的“查看报告”图标可查看样本分析报告。如图6所示。

3、查看样本分析报告

样本分析报告主要由综合评价、静态分析项目和动态分析项目三大部分内容组成。具体如下:

1)综合评价

报告顶部是综合评价信息,用户可以直观地看到分析样本所使用的系统类型、应用环境等配置,标签部分提取了多个检测结果特征,并标注了样本危险等级。如图7所示。分析该RTF样本使用的是Windows XP x86-32系统环境,该系统环境中集成了Office2003、PDF9.4和Firefox47应用程序。在标签部分可看到样本存在CVE-2023-21716-Office漏洞利用。

2)静态分析模块

静态分析部分使用多种不同类型的静态检测项目对样本、样本内嵌物和样本衍生物等对象进行检测,包括使用杀毒引擎、威胁情报、YARA规则、NSRL等多种检测工具。如图8所示,在该RTF样本的静态分析部分,云查杀检测项将样本归类为木马病毒类型,威胁情报检测到样本所属的恶意家族为CVE-2023-21716。

Office文档静态分析项目通过对样本进行静态解析,检测到文档中存在RTF漏洞利用。如图9所示。

3)动态分析模块

动态分析部分通过实际运行样本文件进行深入分析。利用天穹沙箱基于指令级检测粒度的天然优势,在样本运行过程中追踪样本运行控制流,精准识别漏洞触发环境,准确检出漏洞利用样本。如图10所示,动态行为分析部分检测到该RTF样本存在利用CVE-2023-21716漏洞攻击行为。

参考案例链接:

六、技术支持与反馈

星图实验室深耕沙箱分析技术多年,致力于让沙箱更好用、更智能。做地表最强的动态分析沙箱,为每个样本分析人员提供便捷易用的分析工具,始终是我们追求的目标。各位同学在使用过程中有任何问题,欢迎联系我们。

天穹沙箱支持模拟14种CPU架构的虚拟机,环境数量50+,全面覆盖PC、服务器、智能终端、IoT设备的主流设备架构形态。在宿主机方面,除了Intel/AMD的x86架构CPU和CentOS操作系统之外,天穹沙箱支持海光、飞腾、鲲鹏等x86、ARM架构国产CPU和银河麒麟、中科方德等信创操作系统。

天穹沙箱系统以云沙箱、引擎输出、数据接口等多种形式服务于公司各个业务部门,包括天眼、终端安全、态势感知、ICG、锡安平台、安服等。

天穹内网地址(使用域账号登录):https://sandbox.qianxin-inc.cn

天穹公网地址(联系我们申请账号):https://sandbox.qianxin.com

天穹沙箱使用指南