【天穹】僵网样本之C&C"起死回生"

/ / 点击 / 阅读耗时 17 分钟一、概述

自僵尸网络诞生以来,它一直威胁着物联网和服务器设备的安全。各大沙箱平台一直在努力提升对僵尸网络样本的检测能力,但由于僵尸网络样本的 C2 存活时间非常短,大部分僵尸网络样本在被投入沙箱时会因为 C2 地址已失效而阻塞,从而导致恶意行为难以进一步触发。自动化分析报告通常也止步于此,因此针对僵尸网络样本的自动化分析一直是业界的一大难题。

近期,天穹沙箱上线了新功能——“智能网络切换”网络模式。该模式可以在网络联通的情况下,智能识别死亡主机,自动化切换外联网络和模拟网络,并保证死亡主机地址网络联通。同时,该模式还可以模拟高级 C&C 服务,对受支持的样本家族自动下发攻击指令,诱导样本进一步触发恶意行为,从而大幅提升了天穹沙箱对僵尸网络样本的分析能力。

二、样本基本信息

本次我们以一个真实C2已死亡的样本为案例,向大家展示如何利用天穹沙箱开展自动化样本分析,如何理解天穹沙箱的分析结果报告。其基本信息如下:

- SHA1:A2BA5E110991C8D380E7DA0E0312202A140141AB

- 文件名:2F62BA3068F05F9615780D49918B1CF3.386-32.elf

- 文件类型:ELF

- 样本家族:Mirai

- 文件大小:48.7 KB

三、沙箱分析报告

1. 模式选择

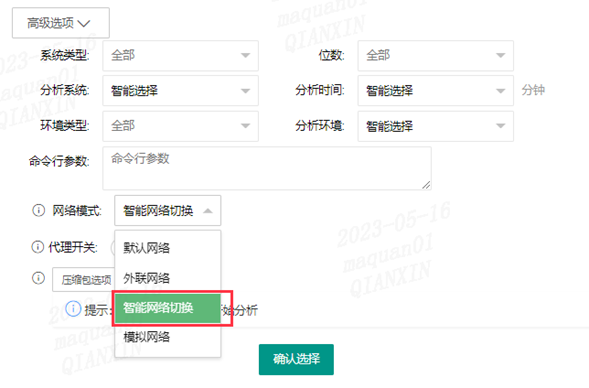

在样本投递天穹沙箱前,首先在高级选项-网络模式中选择智能网络切换(如图1所示),那么什么是智能网络切换模式呢?

目前天穹沙箱共有三种分析模式,其各自使用场景如下:

- 外联网络:该模式下网络与公网联通,但无法使用模拟服务,如果样本尝试访问的主机已死亡,则无法建立连接。其优点是可以捕获真实流量,缺点是样本可能因网络问题中断运行。

- 模拟网络:该模式下网络不与外部联通,所有连接均重定向到模拟服务。其优点是绝大部分连接均可响应,通过模拟网络服务可以提高样本恶意行为的触发率,缺点是流量不真实,对部分C2主机存活的样本会起到反作用。

- 智能网络切换:该模式下网络与公网联通,且内置服务可实时探测目的主机存活性,并将死亡主机(IP/域名)的访问/解析请求自动重定向至模拟服务。其优点是可有效缓解因主机死亡造成的网络阻塞问题,且不会干扰正常的网络连接,同时提供丰富的协议支持,除了支持各类标准协议(HTTP、HTTPS、SMTP、FTP、SSH、TELNET、DNS等)外,还支持一些C2私有协议(Mirai、Gafgyt、CobaltStrike、Metasploit、Sliver等)。同时,模拟服务还支持任意端口响应,无论样本尝试访问哪一个端口,都能与模拟服务建立连接。

2. 综合评价

如图2所示,根据天穹沙箱的分析环境智能选择,样本进入CentOS 7 x86-32环境运行,并被判定为恶意;根据沙箱多维度深度分析结果来看,静态引擎判定样本为僵尸网络样本,所属家族为Mirai;根据网络行为来看,其流量行为包括Botnet活跃流量、DDoS攻击流量和Botnet-C2通信流量等。

3. 网络流量威胁检测

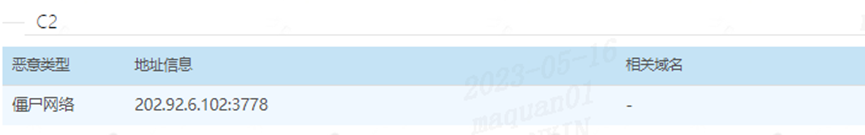

流量是僵网样本的重要检测项之一,如图3所示,报告中的流量威胁检测包含IDS和C2检测两部分,其中IDS是指通过规则检出恶意流量的攻击类型,C2是指通过C&C流量智能分析技术检出的C2主机域名或IP地址。

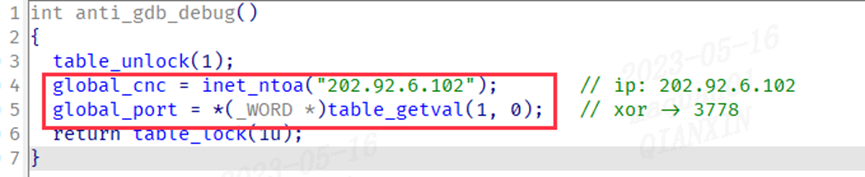

通过IDS威胁检测结果可以发现,样本(本机IP: 10.0.2.15)和目标202.92.6.102:3778的通信流量被botnet规则捕获,分别对应mirai online package 01(Mirai上线规则)和mirai attack command rule 01(Mirai攻击指令规则),如图4所示;同时该样本向222.222.222.222,233.233.233.233的流量被DDoS attack detected规则捕获,对应UDP flood attack(UDP泛洪攻击)。需要注意的是,此处的222.222.222.222和233.233.233.233并非真实IP,而是模拟服务下发的攻击指令中包含的两个假IP,其流量会被重定向到模拟服务,不会有真实主机受害。

由于本样本的C2已经死亡,以上通信均通过智能网络切换服务实现,在检测到主机202.92.6.102:3778死亡后,样本再次访问202.92.6.102:3778时流量会被转发至模拟服务,模拟服务接收到样本上线报文\x00\x00\x00\x00后,会按照攻击指令构造规则依次构造如下payload:

1 | \x00\x13\x00\x00\x00\x01\x00\x02\xde\xde\xde\xde\x20\xe9\xe9\xe9\xe9\x20\x00 |

该payload字段含义如下:

\x00\x13:标识payload总长度\x00\x00\x00\x01:睡眠时间,表示每轮攻击后睡眠时间为1s\x00:攻击类型,此处攻击类型为ATK_VEC_UDP,即UDP泛洪攻击\x02:攻击目标数,此处为两个\xde\xde\xde\xde\x20:第一个攻击目标222.222.222.222/32\xe9\xe9\xe9\xe9\x20:第二个攻击目标233.233.233.233/32\x00:可选标志,此处为空

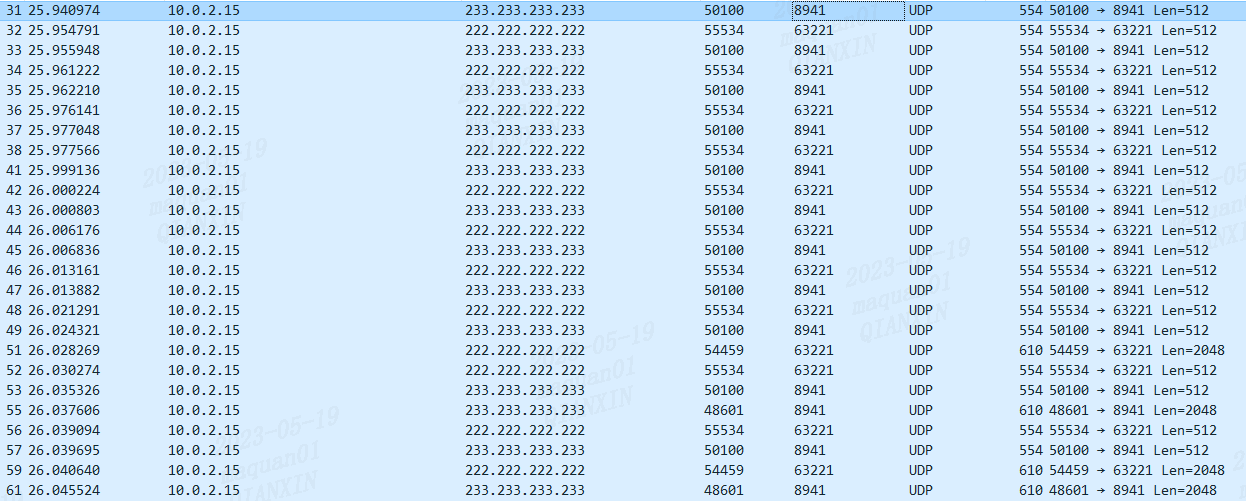

样本在接收到上述攻击payload后会向222.222.222.222和233.233.233.233的任意端口发送大量长度为512的UDP进行泛洪攻击,如图6所示,这说明模拟服务下发的泛洪攻击指令奏效了,成功“复活”了该样本:

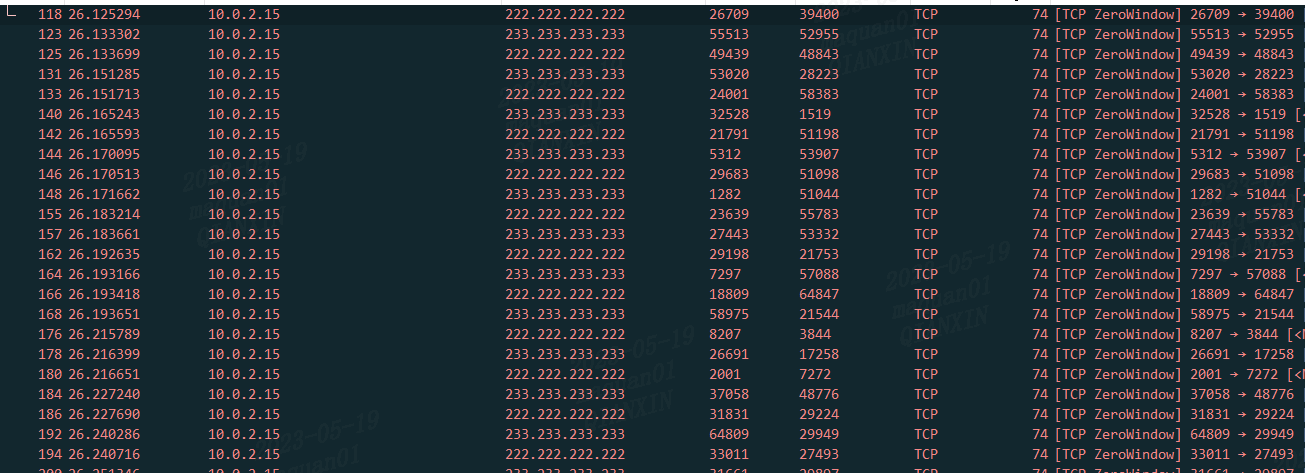

除了UDP泛洪攻击外,模拟服务还会下发ACK泛洪攻击指令,如图7所示:

接下来看一下C2威胁检测结果,利用C&C流量智能分析技术,成功分析出样本的样本的C2主机为:202.92.6.102:3778,如图8和图9所示,通过上述流量分析和静态分析,可应证C2地址分析正确。

4. 威胁配置提取

威胁配置提取可从静态和内存转储文件中提取样本配置信息,如图9所示,沙箱系统识别样本为Mirai家族,并成功提取了C2地址、秘钥、架构和解密后的配置字段。威胁配置提取功能目前已支持CobaltStrike、Metasploit、Mirai、Emotet、QBot、Allcome等家族,可提取C2、URL、秘钥、请求头、会话ID、比特币钱包等敏感信息,给样本分析人员带来很大的便利。

5. 对比未开启网络智能切换模式

接下来对比未开启网络智能切换模式,其中图11为外联模式,图12为智能网络切换模式,可发现在未开启智能网络切换时C2无法联通,样本基本无有效网络行为,开启后样本和模拟服务联通,并诱导其触发ddos等恶意行为:

四、 IOC

1 | 202.92.6.102:3778 |

参考案例链接:

五、 技术支持与反馈

星图实验室深耕沙箱分析技术多年,致力于让沙箱更好用、更智能。做地表最强的动态分析沙箱,为每个样本分析人员提供便捷易用的分析工具,始终是我们最求的目标。各位同学在使用过程中有任何问题,欢迎联系我们。

天穹沙箱支持模拟14种CPU架构的虚拟机,环境数量50+,全面覆盖PC、服务器、智能终端、IoT设备的主流设备架构形态。在宿主机方面,除了Intel/AMD的x86架构CPU和CentOS操作系统之外,天穹沙箱支持海光、飞腾、鲲鹏等x86、ARM架构国产CPU和银河麒麟、中科方德等信创操作系统。

天穹沙箱系统以云沙箱、引擎输出、数据接口等多种形式服务于公司各个业务部门,包括天眼、终端安全、态势感知、ICG、锡安平台、安服等。

天穹内网地址(使用域账号登录):https://sandbox.qianxin-inc.cn

天穹公网地址(联系我们申请账号):https://sandbox.qianxin.com