【天穹】双重威胁!携带CobaltStrike后门的勒索病毒现身

/ / 点击 / 阅读耗时 11 分钟一、概述

近期,天穹沙箱分析人员发现一款植入了CobaltStrike后门的勒索病毒样本。在此前的分析中,勒索病毒通常会在勒索信中留下链接或邮箱等联系方式,不具备后门功能,少部分会携带自己编写的后门,但携带CobaltStrike作为后门的勒索病毒还是首次遇见。经分析,该样本为最新版本的D0GLUN家族(中文名为:澪川勒索)勒索病毒,以下对该样本进行深入分析。

二、样本信息

- 样本名:D0GLUN6.0.exe

- SHA1:37A8C7D8EB861E66DAE529D45975B36AFC3650DC

- 文件类型:EXE

- 文件大小:3.30 MB

- 样本家族:D0GLUN

- 报告链接:天穹沙箱分析报告

三、样本分析

该样本和其他勒索病毒类似,在桌面释放了勒索信文件@Please open me@.txt,天穹沙箱分析报告的深度威胁分析部分展示了沙箱提取到的样本勒索信内容,如图1所示:

样本作者在勒索信中表示,将以@D0GLUN@+文件原始后缀作为被加密文件的后缀,这是D0GLUN家族的典型特征。

1 | How can I recover my important documents? |

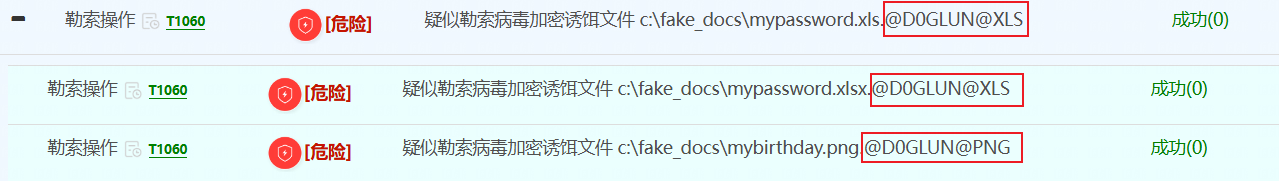

在报告的动态行为类目部分,可以看到样本对被加密文件的后缀处理行为与勒索信所述一致,如图2所示:

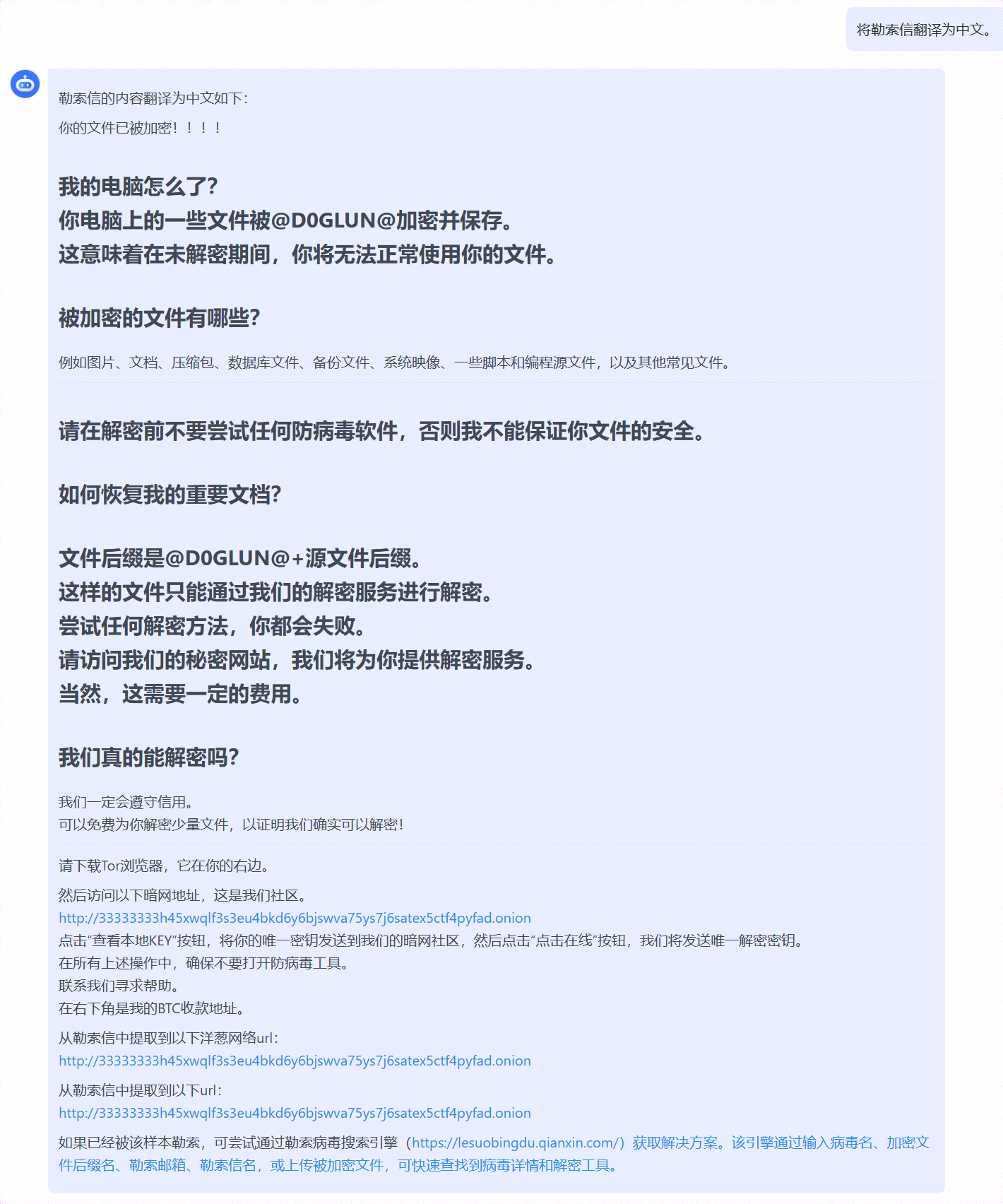

我们使用TQ-GPT将勒索信翻译为中文,看看全文说了什么内容,如图3所示:

翻译结果提到样本将会对系统中的图片、文档、压缩包等进行加密,以及仅能通过样本相关的解密服务进行解密,末尾还进一步提取了重要的IOC信息,并提示可以前往勒索病毒搜索引擎查询病毒详情和解决方案。

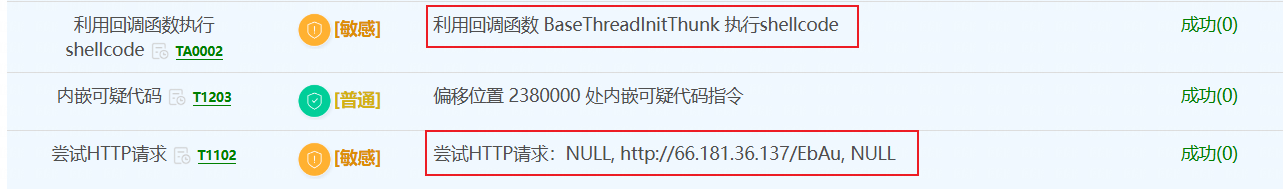

沙箱提取到的威胁配置信息如图4所示,样本C2地址为http[:]//66.181.36.137:80/EbAu。

从动态行为中可以看到,样本利用BaseThreadInitThunk接口执行Shellcode,实际加载的Shellcode为CobaltStrike的Stager,如图5所示:

这里我们再次询问TQ-GPT,如何利用BaseThreadInitThunk回调函数执行Shellcode,回答如图6所示。TQ-GPT不仅解释了利用BaseThreadInitThunk执行Shellcode的常见技术,还给出了一个简化的概念性示例。

系统文件被加密后,样本会修改系统壁纸为勒索信图片,并弹出勒索信与赎金支付窗口,如图7所示:

除上述动态行为外,在PE版本信息中可以看到,样本版本号为6.0.0.0,产品名为澪川,这表示该样本为D0GLUN 6.0版本,此前版本的D0GLUN家族也会在产品中标注版本信息,6.0.0.0是该家族的最新版本,如图8所示:

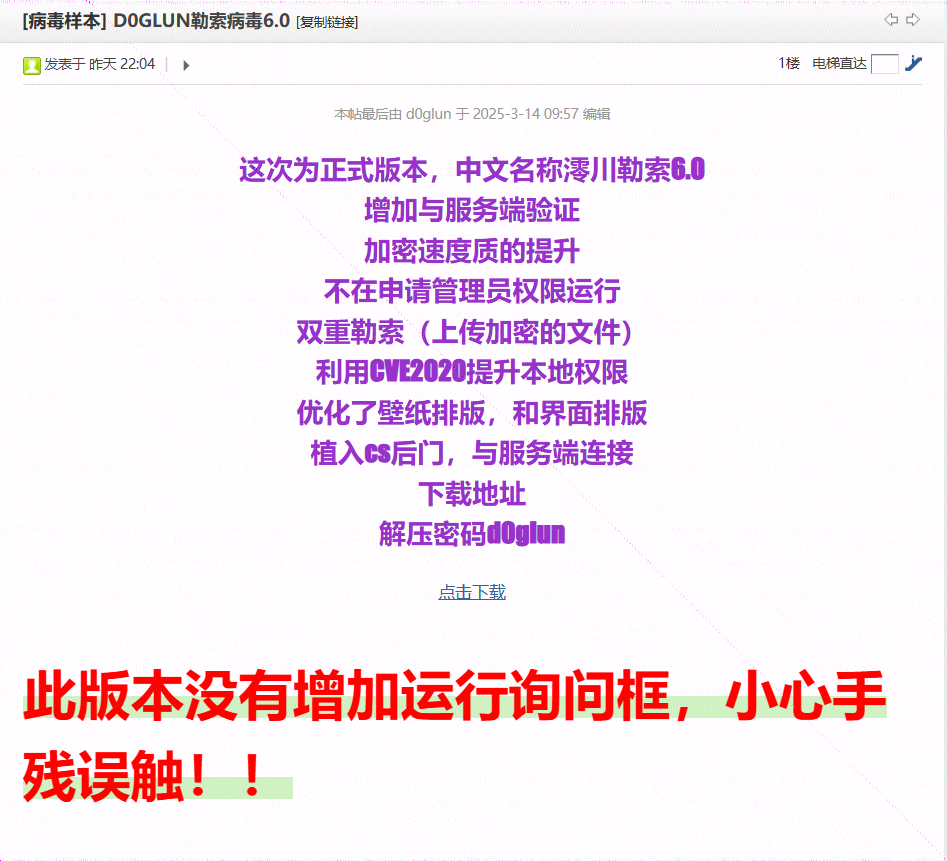

四、溯源拓线

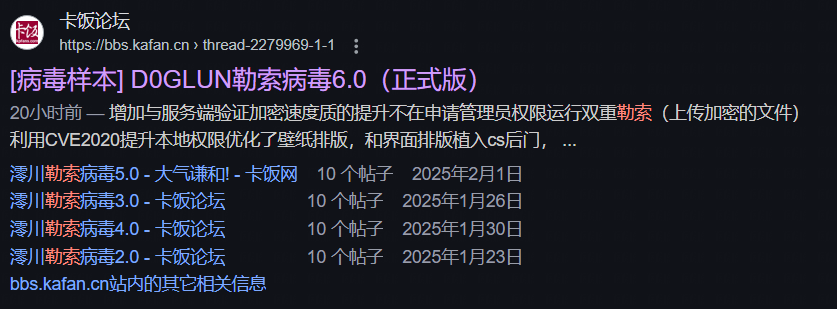

通过对样本溯源分析,D0GLUN家族实际是卡饭论坛一位博主编写的勒索病毒,主要用意在于测试EDR和AV引擎。截至发稿时,该博主最近更新时间为2025年3月13日22点,他在论坛中公布了6.0版本的更新日志。作者提到,在最新的6.0版本中引入了CobaltStrike后门,如图9所示:

除6.0版本更新帖子外,在其他帖子中找到了该家族的其他版本更新信息,如图10所示:

使用沙箱动态分析了帖子中提供的样本,经行为比对,论坛中样本的哈希虽与本文样本不同,但两个样本行为基本一致,推测是样本作者提交了多个版本到不同平台用于测试。

- 论坛提供样本SHA1:3B4A0C7FBCF13DF051A388AA329C900467D1B7CE

- 本文样本SHA1:37A8C7D8EB861E66DAE529D45975B36AFC3650DC

五、 IOC

恶意文件(SHA1)

1 | 3B4A0C7FBCF13DF051A388AA329C900467D1B7CE |

恶意IOC

1 | http[:]//66.181.36.137[:]80/EbAu CobaltStrike C2地址 |

报告链接

(本文样本)分析报告:天穹沙箱分析报告

(论坛样本)分析报告:天穹沙箱分析报告

截至发稿时,相关C2地址均已无法正常连通。

六、 技术支持与反馈

星图实验室深耕沙箱分析技术多年,致力于让沙箱更好用、更智能。做地表最强的动态分析沙箱,为每个样本分析人员提供便捷易用的分析工具,始终是我们追求的目标。各位同学在使用过程中有任何问题,欢迎联系我们。

天穹沙箱支持模拟14种CPU架构的虚拟机,环境数量50+,全面覆盖PC、服务器、智能终端、IoT设备的主流设备架构形态。在宿主机方面,除了Intel/AMD的x86架构CPU和CentOS操作系统之外,天穹沙箱支持海光、飞腾、鲲鹏等x86、ARM架构国产CPU和银河麒麟、中科方德等信创操作系统。

天穹沙箱系统以云沙箱、引擎输出、数据接口等多种形式服务于公司各个业务部门,包括天眼、终端安全、态势感知、ICG、锡安平台、安服等。

天穹内网地址(使用域账号登录):https://sandbox.qianxin-inc.cn

天穹公网地址(联系我们申请账号):https://sandbox.qianxin.com