【天穹】HVV专题:典型HVV样本总结与IOC收集(第一期)

/ / 点击 / 阅读耗时 18 分钟一、概述

在 HVV 行动首周的网络安全攻防实战中,天穹沙箱作为关键检测分析组件,持续支撑前线样本投递与威胁识别工作,对用户提交的疑似恶意样本进行自动化动态分析与智能威胁溯源。通过对首周沙箱运行数据与分析结果的安全观察,发现攻击活动呈现组织化程度高、攻击链条更隐蔽、样本行为更具针对性等显著特征,具体如下:

攻击目标高度集中,HVV 与银狐样本占比超 90%

样本分布显示,HVV 行动相关攻击样本与银狐木马关联样本成为本阶段主要分析样本,两者合计占比达 90% 以上。

攻击手法“旧瓶装新酒”,隐蔽性显著升级

攻击者延续了“白加黑利用”“HOST 主机欺骗”“静态免杀”等常见手法,但通过技术迭代大幅增强隐蔽性:

白加黑利用:将恶意代码伪装于合法程序(如文档、软件)中,利用用户对“白文件”的信任实现隐蔽注入;

HOST 主机欺骗:通过篡改系统 HOST 文件伪造域名解析,诱导用户访问恶意 IP,规避基于域名的流量检测;

静态免杀:采用加密、混淆等技术隐藏恶意特征,使样本在未运行时难以被传统杀毒软件识别。

天穹沙箱温馨提示: 若您收到可疑链接或文件,切勿直接点击或运行!可优先投递至奇安信天穹沙箱进行风险鉴定,通过专业的动态行为检测与威胁情报匹配,精准识别潜在安全风险。使用天穹沙箱过程中,如您遇到任何问题(如样本投递失败、分析结果存疑等),可随时联系我们,我们将第一时间为您提供技术支持与解答。

二、典型样本分析

1、压缩包

1.1 样本一

样本名:《XX气候环境报刊》期刊.zip

SHA1:c2051e1573ccaa942fb4ff043386c989df2dbf7e

文件类型:ZIP

样本家族:CobaltStrike

C2:

1

https[:]//43.138.104.38:60531/api/getit

报告链接:天穹沙箱分析报告

描述:该样本是一个典型的 HVV 压缩包样本,使用了多种手段诱骗用户点击:

压缩包命名为某报刊的期刊,诱骗用户解压;

压缩包内包含一个 LNK 文件,后缀名为

.docx.lnk,图标指向文档,在 Windows 资源管理器中,.lnk后缀默认不显示,很容易误导用户认为这是一个 docx 文档;当用户双击任意一个 LNK 文件后,就会运行隐藏在嵌套目录

__MACOS__下的 IntelAudioService.exe 文件,该文件实际是一个x64 EXE文件,在 Windows 下.exe后缀可以直接执行,同时该文件又是一个有合法签名的白文件,但未做 DLL 签名校验,因此它加载的 VtuneApi.dll 可以被劫持,这是一个典型的 DLL 侧加载;IntelAudioService.exe 运行后会加载同级目录的 VtuneApi.dll,该 DLL 会加载 Shellcode,完成 CobaltStrike 上线。

威胁配置信息

图1 CobaltStrike威胁配置信息

1.2 样本二

样本名:XX邮电大学2-刘心晗.zip

SHA1:5de0520449fab8d67a76b62f4f575b3557edc16e

文件类型:ZIP

样本家族:CobaltStrike

C2:

1

2

3

4

5

6

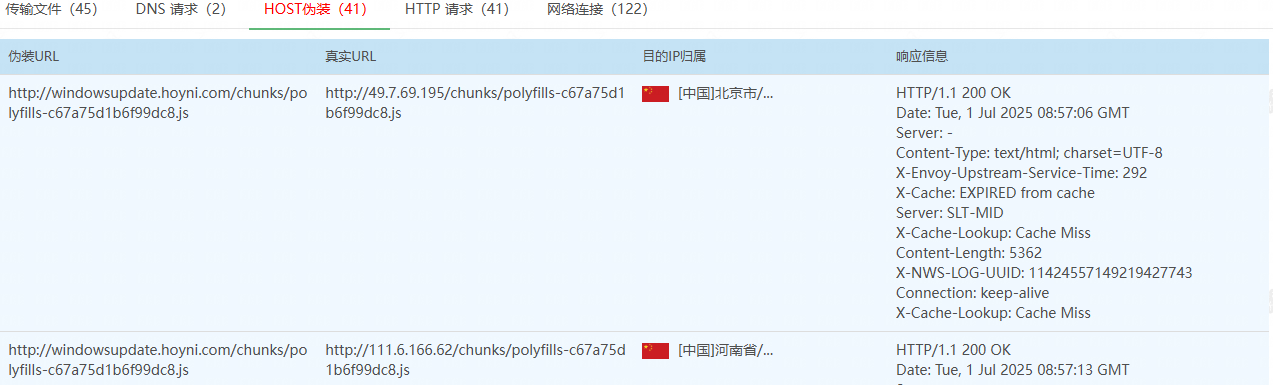

7伪装URL:

http[:]//windowsupdate.hoyni.com/chunks/polyfills-c67a75d1b6f99dc8.js

真实URL:

http[:]//49.7.69.195/chunks/polyfills-c67a75d1b6f99dc8.js

http[:]//123.234.2.80/chunks/polyfills-c67a75d1b6f99dc8.js

http[:]//111.6.166.62/chunks/polyfills-c67a75d1b6f99dc8.js报告链接:天穹沙箱分析报告

描述:该恶意样本延续了样本一的典型攻击手法,使用精心构造的恶意 LNK 文件作为”诱饵”,诱导用户点击触发执行流程。其真正目的在于加载隐藏目录下的侧加载模块(如 DLL、Shellcode 等),从而在用户无感知的情况下实现恶意代码注入或系统控制,该样本在规避安全检测方面采用了两项新的对抗技术,显著提升了隐蔽性与绕过能力。

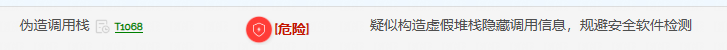

伪造调用栈:干扰堆栈回溯检测–样本伪造调用栈调用网络API

技术原理:通过构造虚假函数调用链,干扰安全软件基于堆栈回溯的恶意行为检测机制。

堆栈回溯检测的局限性:安全软件(如 EDR、反病毒引擎)常通过分析进程调用栈(Call Stack)追溯函数执行路径,识别高危 API 调用(如 CreateRemoteThread、WriteProcessMemory 等)。若调用栈中出现”非正常路径”的高危操作(如无合法父进程的进程创建),则可能触发告警。

伪造调用栈的对抗策略:恶意软件在调用高危 API 前,通过以下手段构造虚假调用栈:

修改返回地址:在堆栈中插入指向合法系统函数(如user32.dll!MessageBox)的返回地址,形成“正常函数 → 恶意操作”的虚假调用链。

插入虚假函数帧:在堆栈中模拟合法函数(如kernel32.dll!LoadLibrary)的调用帧结构,掩盖真实恶意函数的调用来源。

图2 伪造调用栈 HOST伪造:突破网络流量检测–该样本使用伪装的

http[:]//windowsupdate.hoyni.com/chunks/polyfills-c67a75d1b6f99dc8.js地址隐藏真实的http[:]//49.7.69.195/chunks/polyfills-c67a75d1b6f99dc8.js通信。技术原理:通过篡改或伪造 HTTP 请求中的 HOST 字段,规避基于域名/ IP 的流量特征检测。

传统流量检测的盲区:安全设备(如防火墙、IPS)常通过解析 HTTP 请求的 HOST 字段匹配黑名单域名(如已知恶意域名),或通过 IP 地址关联威胁情报。若恶意流量使用合法域名或随机域名,可降低被拦截概率。

HOST 伪造的实现方式:

静态伪造:在恶意代码中硬编码虚假 HOST 字段(如

www.microsoft.com),将 C2 通信流量伪装成对正常域名的访问。动态生成:通过 DGA(域名生成算法)生成与合法域名相似的伪造 HOST(如

www.micros0ft.com),进一步混淆检测。

图3 HOST伪装

1.3 样本三

样本名:中国XX-XX会申请赞助.zip

SHA1:f1966b7a08b8207cb85194af0f18200abf7776ff

文件类型:ZIP

样本家族:CobaltStrike

C2:

1

2

3

4

5

6伪装URL:

https[:]//10086.cn.oucuifang.com/siie=utf-8&f=8&rsv_bp=1&rsv_idx=1&ch=&tn=baidu&bar=&wd=?_=VGN_eOuO2geftMnG_yrt0Xt6J9zCFpCnqJO7W2cHDjN554vHYFEneSU5Lx077QrwFOHTsqiVlL1AHLAOUtJcdDBLubgmKQ0_rsgsFetQZKDeraND4ZOf3FUuP_W-8Au9kXLJC-lMkej_t1HJvKiSOZHBZKIeonZHHXO3oEPXOHE

真实URL:

https[:]//59.82.33.232/siie=utf-8&f=8&rsv_bp=1&rsv_idx=1&ch=&tn=baidu&bar=&wd=?_=VGN_eOuO2geftMnG_yrt0Xt6J9zCFpCnqJO7W2cHDjN554vHYFEneSU5Lx077QrwFOHTsqiVlL1AHLAOUtJcdDBLubgmKQ0_rsgsFetQZKDeraND4ZOf3FUuP_W-8Au9kXLJC-lMkej_t1HJvKiSOZHBZKIeonZHHXO3oEPXOHE

https[:]//183.134.36.235/siie=utf-8&f=8&rsv_bp=1&rsv_idx=1&ch=&tn=baidu&bar=&wd=?_=VGN_eOuO2geftMnG_yrt0Xt6J9zCFpCnqJO7W2cHDjN554vHYFEneSU5Lx077QrwFOHTsqiVlL1AHLAOUtJcdDBLubgmKQ0_rsgsFetQZKDeraND4ZOf3FUuP_W-8Au9kXLJC-lMkej_t1HJvKiSOZHBZKIeonZHHXO3oEPXOHE报告链接:天穹沙箱分析报告

描述:该恶意样本延续了样本一的典型攻击框架,继续采用 LNK 快捷方式文件与 DLL 侧加载技术作为核心攻击载体,但在载荷释放路径与对抗检测策略上实现了关键升级:

LNK 文件的诱骗执行:样本使用精心构造的 LNK 快捷方式文件作为初始攻击入口,模拟合法程序(如文档、文件夹)的图标与元数据,诱导用户双击执行。LNK 文件内部指向的并非用户预期的合法目标,而是攻击者预设的恶意载荷路径。

多层目录嵌套:突破压缩包扫描深度限制:与样本一直接加载

__MACOS__目录文件不同,本次样本将恶意载荷wps.exe封装于九层嵌套目录中(如\folder1\folder2...\folder9\wps.exe),该设计专门针对安全产品对压缩包扫描层数的限制。DLL 侧加载:隐蔽加载恶意模块

wps.exe启动后,延续样本一的 DLL 侧加载技术,但加载的DLL模块采用更复杂的混淆或加密手段。

2、热点事件钓鱼样本

2.1 样本一

样本名:关于排查Google_Chrome_V8类型混淆漏洞的进一步通知.exe

SHA1:f09d0c64a1012ebd28cd6c5e123a86872c2dc4be

文件类型:EXE

样本家族:CobaltStrike

C2:

1

https[:]//120.77.94.88:57982/jquery-3.3.1.min.js

报告链接:天穹沙箱分析报告

描述:该恶意样本采用双层伪装策略,以 Chrome 浏览器漏洞为切入点,结合 PDF 文件的社会工程学诱骗,构建了一条从用户点击到 CobaltStrike 后门上线的完整攻击链。

第一层伪装:样本将自身图标伪装为 PDF 文件(如 Adobe Acrobat 的默认图标),误导用户认为该文件为正常 PDF 文档,并通过 Chrome 浏览器打开;

第二层迷惑:同名 PDF 文件的释放与运行:样本启动后,首先在临时目录中释放一个与自身同名的 PDF 文件(关于排查 Google_Chrome_V8 类型混淆漏洞的进一步通知.pdf),并通过命令行参数调用系统默认 PDF 阅读器(如Adobe Acrobat)将其打开;

恶意载荷释放与侧加载攻击:样本继续释放 OneDrive.exe、openvr_api.dll 等文件,运行 OneDrive.exe 利用侧加载技术加载 openvr_api.dll 模块,该 DLL 会加载 Shellcode,完成 CobaltStrike 上线。

威胁配置信息

图4 CobaltStrike威胁配置信息

三、IOC 福利

除了以上典型样本外,我们还为各位读者附上一批高价值 HVV 样本 IOC 名单:

| 样本名 | XX地铁王某某同事的举报材料详情.dоcxㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤㅤ.exe |

| MD5 | ee6cee3b87ba51bc3be9333b6431b566 |

| C2 | 49.233.11.247 |

| 样本名 | 20250701_员工投保人员名单.iso |

| MD5 | 0198818988d168e58ded0955a77ffade |

| C2 | 58.216.4.142 |

| 样本名 | 电脑安全检查工具.zip |

| MD5 | 5dd22fcb163bef2a968a5ddccdac9b44 |

| C2 | 107.16.111.57 |

| 样本名 | 20250702.exe.zip |

| MD5 | 70c895a5aa6c6d2718273e5285a51e62 |

| C2 | 73w6tr0x1tnay.cfc-execute.bj.baidubce.com |

| 样本名 | 举报材料2.zip |

| MD5 | d8a163bdbbc3b867b8545672a481257a |

| C2 | 49.7.69.195 |

| 样本名 | 04f78c94975293b8ce080dc99b6035d5.exe |

| MD5 | 04f78c94975293b8ce080dc99b6035d5 |

| C2 | 43.138.104.38 |

| 样本名 | 20250702_关于在XX机场进行影视拍摄的申请表.iso |

| MD5 | 5a64e48d0a18d80d5094d0bdb5df8ed1 |

| C2 | http[:]//ecs-123-56-200-123.compute.hwclouds-dns.com.s2-web.dogedns.com:80/x/space/user/setting/list |

四、技术支持与反馈

星图实验室深耕沙箱分析技术多年,致力于让沙箱更好用、更智能。做地表最强的动态分析沙箱,为每个样本分析人员提供便捷易用的分析工具,始终是我们追求的目标。各位同学在使用过程中有任何问题,欢迎联系我们。