【天穹】HVV专题:典型HVV样本总结与IOC收集(第二期)

/ / 点击 / 阅读耗时 19 分钟一、概述

在网络安全攻防演练第二周的关键窗口期,天穹团队在首周基础上持续深化样本分析工作,通过多维检测引擎与攻击链建模技术,形成以下核心观察结论:

攻击流量呈快速线性增长态势

- 平台捕获的恶意样本数量呈现爆发式增长特征,本周前几天的样本接收量已突破首周总量,日均样本处理规模较首周提升 320%。

攻击技术呈现三大演进特征

- “白加黑”( White + Black )攻击模式使用率环比提升 47%,攻击者通过合法程序载体(如数字签名认证的安装包)捆绑恶意载荷(如动态链接库、脚本模块),形成攻防对抗中的“合法掩护”机制;

- 沙箱对抗技术持续升级,恶意样本针对虚拟化环境的检测能力显著增强;

- 行业定向攻击精准化,攻击目标呈现行业聚焦特征,金融、能源、政务三大领域成为主要攻击对象。

天穹沙箱温馨提示: 若您收到可疑链接或文件,切勿直接点击或运行!可优先投递至奇安信天穹沙箱进行风险鉴定,通过专业的动态行为检测与威胁情报匹配,精准识别潜在安全风险。使用天穹沙箱过程中,如您遇到任何问题(如样本投递失败、分析结果存疑等),可随时联系我们,我们将第一时间为您提供技术支持与解答。

二、典型样本分析

1、压缩包

1.1 样本一

样本名:2025年XX行业交流大会-组织发展用车申请.zip

SHA1:a37cdb56aa8acaa12512a52b30644cb83ccafe7f

文件类型:ZIP

样本家族:CobaltStrike

C2:

1

http[:]//159.75.189.195:8088/omp/api/get_page_config

报告链接:天穹沙箱分析报告

描述:该样本呈现出典型的 HVV 定向攻击特征,通过高度定制化的社会工程学策略实施网络钓鱼。攻击者精心构造以“XX行业技术交流大会”为名的压缩包载体,利用目标群体对行业活动的信任心理,显著提升攻击成功率。值得关注的是,该恶意样本采用了多层级对抗技术体系:

- 漏洞利用——通过构造携带

ZDI-CAN-25373漏洞的.lnk文件,利用 Windows 系统对快捷方式元数据解析缺陷,实现隐蔽的命令注入。攻击载荷通过 COMMAND_LINE_ARGUMENTS 结构嵌入,借助空白字符混淆技术规避 UI 显示,形成“零交互”触发机制。 - 白名单程序利用——采用白名单绕过策略,调用仅在 Win10 及以上版本存在的 Pester.bat 脚本引擎,通过合法系统组件启动非授权进程 feishuupdate.exe。该手法巧妙利用沙箱环境对系统白名单文件的检测盲区,形成“合法外衣下的恶意执行”效果。

- 深度定制化二次开发——核心模块 feishuupdate.exe 基于 360 安全产品组件 360BoxLd64.exe 进行模块化重构,攻击者通过逆向工程实现功能解耦与载荷注入,展现出对商业安全软件的深度研究能力和定制化开发实力。

- 动态载荷解耦设计——采用分离式加密架构,将关键 ShellCode 封装于 update.pack 文件,通过自定义加密算法实现“按需解密”。这种无文件化攻击模式可有效规避静态扫描检测,配合内存驻留技术形成“落地即消失”的免杀特性。

- 进程逃逸技术——通过 HTTP 获取下一阶段载荷后,采用进程镂空技术将恶意代码注入系统进程 dllhost.exe。该手法不仅规避了进程创建检测,更利用宿主进程 COM+ 服务的合法身份实现持久化驻留,形成“系统进程内的隐形攻击平台”。

- 漏洞利用——通过构造携带

威胁配置信息

图1 CobaltStrike威胁配置信息

1.2 样本二

样本名:XX-人工智能-韩XX.rar

SHA1:b6efd024dd039883f425b9c258af0abcab29789e

文件类型:RAR

样本家族:CobaltStrike

C2:

1

2

3

4

5伪装URL:

https[:]//1319584009-d4irl8gztn.ap-guangzhou.tencentscf.com/encrypt

真实URL:

https[:]//106.55.89.98/encrypt报告链接:天穹沙箱分析报告

描述:该攻击样本深度融合社会工程学与前沿对抗技术,构建出针对人工智能领域的定向渗透体系,其技术特征相较于传统 HVV 样本呈现显著进化趋势,具体攻击链设计如下:

- 热点主题精准投毒——攻击者精心构造以“人工智能”为核心的主题样本,利用行业从业者对前沿技术的关注心理,通过伪造行业会议资料、技术白皮书等载体实施定向投递,显著提升攻击成功率。

- 动态载荷投递机制——通过系统白名单组件 cscript.exe 执行隐藏目录(fujian\cailiao\)下的 static.log 脚本文件,利用合法系统进程实现“零权限”恶意代码触发,有效规避传统沙箱对高危进程创建行为的检测。

- 第一层伪装:样本将自身图标伪装为 PDF 文件(如 Adobe Acrobat 的默认图标),诱导用户误认为该文件为正常 PDF 文档,并通过 Adobe 浏览器打开。

- 第二层迷惑:同名 PDF 文件的释放与运行。样本启动后,首先在临时目录中释放一个与自身同名的 PDF 文件(XX-韩XX.pdf),并通过命令行参数调用系统默认 PDF 阅读器(如Adobe Acrobat)将其打开。

- 隐蔽持久化控制——创建名为 “WpnUserService_x64” 的计划任务,模仿 WPS 办公软件的后台服务名称,实现“合法应用更新”的伪装效果。

- 域名伪装通信隧道——通过伪造域名

1319584009-d4irl8gztn.ap-guangzhou.tencentscf.com实现通信地址隐藏,其真实 IP 指向 106.55.89.98。攻击者巧妙利用腾讯云 SCF 函数服务域名生成规则,将恶意流量伪装为合法的云服务请求,有效突破基于域名的网络层检测。

威胁配置信息

图2 CobaltStrike威胁配置信息

2、其他类型

2.1 样本一

样本名:XXXX国际X场西X街X号资产招商项目信息补充.exe

SHA1:1a66229a663404a71a255f9f7558d08300551992

文件类型:EXE

样本家族:CobaltStrike

C2:

1

https[:]//voknyq-vyrach-8000.app.cloudstudio.work/res/js/jquery-3.6.2.slim.min.js

报告链接:天穹沙箱分析报告

描述:该攻击样本虽代码实现简洁,但融合了多维度的对抗策略,具体技术特征如下:

- 多线程动态延时对抗机制,创建独立子线程执行关键检测逻辑,通过 Sleep(1000) 实现1秒基础延时;主线程以 100 毫秒为周期执行环境检测,累计 10 次循环(总耗时 1 秒)后方通过校验。该设计形成双时间维度校验。

- 伪造系统弹窗信息 (文件已损坏!),迷惑用户。

- 突破传统 Shellcode 加载模式,采用非常规的栈内存执行技术。

威胁配置信息

2.2 样本二

样本名:软件包安装程序1.0.3.exe

SHA1:f19d77e6aa50df29dddf81f2541eb262150b82c1

文件类型:EXE

样本家族:银狐

C2:

1

https[:]//qqyyss.oss-cn-shenzhen.aliyuncs.com/tad

报告链接:天穹沙箱分析报告

描述:该样本系银狐组织在 HVV 行动期间投放的新型攻击变种,在战术实施层面呈现出技术细节的迭代优化特征。攻击载荷采用“合法程序+恶意模块”的复合式投递架构,通过释放白程序 euCNgb.exe(数字签名验证通过)作为载体,同步加载具备隐蔽功能的黑样本 eToken.dll(恶意载荷),形成攻防对抗中的合法外壳掩护机制,并通过 Windows 计划任务达到持久化的目的。

2.3 样本三

样本名:02.08.2022.exe

SHA1:b98d559d825dbb877a4d275b0ae7e86db31d5ec4

文件类型:Shellcode

样本家族:CobaltStrike

C2:

1

http[:]//47.113.217.92:9999/pixel

报告链接:天穹沙箱分析报告

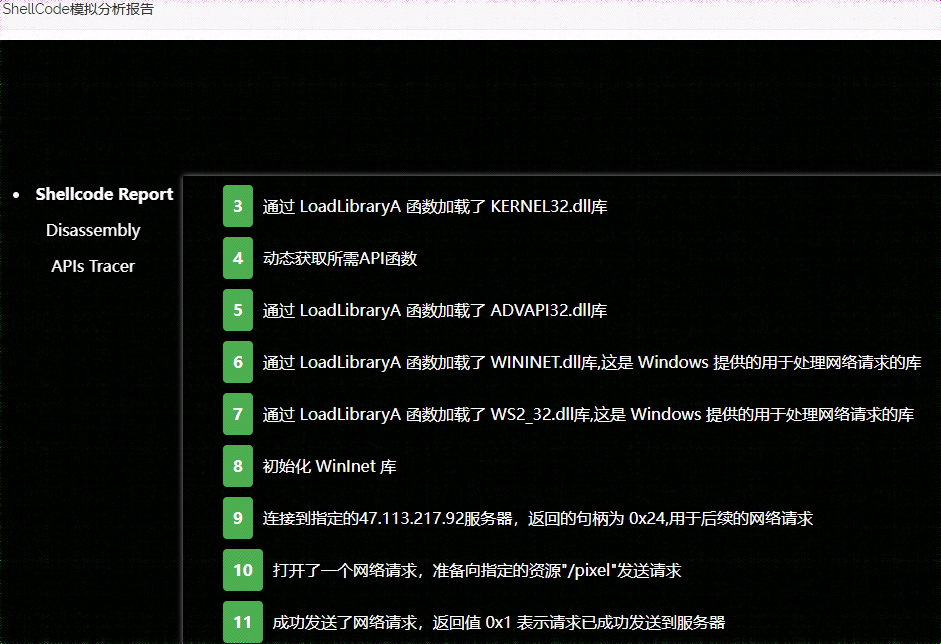

描述:该样本属于典型的 Shellcode 攻击载荷,其核心功能为通过远程 C2 服务器动态获取下一阶段攻击模块,并在内存空间完成载荷的解密、加载与执行操作,有效规避传统文件落地检测机制。天穹沙箱内置的 Shellcode 模拟分析引擎,可对恶意代码进行指令级动态行为建模,精准还原攻击链的执行路径。

研究人员可通过分析报告右下角的 “Shellcode” 专项入口(如图4所示)进入深度分析界面。展开后的 Shellcode 分析报告(如图5所示)将 API 调用链等关键行为进行可视化呈现,为攻击溯源与威胁狩猎提供关键决策支撑。

图4 天穹沙箱扩展分析按钮

图5 天穹沙箱Shellcode分析报告 威胁配置信息

三、IOC 福利

HVV IOC

| 样本名 | Backup.rar |

| MD5 | 83fea3cc6f2916672a8f66faed809d10 |

| C2 | http[:]//ecs-123-56-200-123.compute.hwclouds-dns.com.s2-web.dogedns.com:80/x/space/user/setting/list |

| 样本名 | 组织架构调整建议及Title对照表.zip |

| MD5 | bb5850f7944881d80035a02b50c2dab4 |

| C2 | 58.216.4.142 |

| 样本名 | 电脑安全检查工具.zip |

| MD5 | 5dd22fcb163bef2a968a5ddccdac9b44 |

| C2 | http[:]//119.91.241.53:8085/omp/api/get_page_config |

| 样本名 | XX银行客户沟通费用明细.zip |

| MD5 | 45002c63abe1276b5d1736936e7eea92 |

| C2 | http[:]//1.14.242.100:8089/omp/api/micro_app/get_org_app |

| 样本名 | X看剪辑_97820250707122021123564236.mp4.exe |

| MD5 | 5af7c774d4e9d056f8055bcfb501fdb9 |

| C2 | 1317148038-7fixisuf04.ap-beijing.tencentscf.com |

| 样本名 | 样本-20250707.zip |

| MD5 | 8343460bf2bf7cd605c4d75da401b36a |

| C2 | https[:]//49.233.11.247/api/xxx |

| 样本名 | check.exe |

| MD5 | 69e3c8e430a9734cd04b31ffa19ee784(疑似测试样本,仅在特定时间点触发) |

| C2 | https[:]//oss-cn-shenzhen-internal.aliyuncs.com.cdn.dnsv1.com/connecttest.txt |

| 样本名 | next.exe |

| MD5 | 143639b466230b10ba2b762b0768ec9e |

| C2 | http[:]//193.112.116.65/token |

| 样本名 | 22898209733.zip |

| MD5 | 9f9108e10d924e597142d9d08e6312fe |

| C2 | 1317148038-7fixisuf04.ap-beijing.tencentscf.com |

| 样本名 | 李X宇举报材料.zip |

| MD5 | 9b26d99b9c6c803ea426c78e89a5b94f |

| C2 | 1317148038-42nowyv1ug.ap-beijing.tencentscf.com |

| 样本名 | 举报材料.zip |

| MD5 | 594cc240817a903c6a48b343c09be8f9 |

| C2 | 1317148038-42nowyv1ug.ap-beijing.tencentscf.com |

银狐 IOC

| 样本名 | D_d_77_setup.x64.exe |

| MD5 | 556852ca226db3ee97c6f1e68bd2a6d0 |

| C2 | job2.fdwehzitx.cn:7777 |

| 样本名 | 3d7.exe.zip |

| MD5 | 3d7ca8a956c2bd386790fe075c74c105 |

| C2 | job2.fdwehzitx.cn:7777 |

| 样本名 | 企业在列名单20250703Confidentnzgldocsnbnt_电脑版pdf.exe |

| MD5 | 3185813e4bfd6abd496feca4511f45f6 |

| C2 | 13.230.98.233 |

| 样本名 | Desktop.zip |

| MD5 | 907160febafc1563c0dfe8d499e7071e |

| C2 | 23.133.4.102、symptomatic.quest |

四、技术支持与反馈

星图实验室深耕沙箱分析技术多年,致力于让沙箱更好用、更智能。做地表最强的动态分析沙箱,为每个样本分析人员提供便捷易用的分析工具,始终是我们追求的目标。各位同学在使用过程中有任何问题,欢迎联系我们。